Sha 2, или Secure Hash Algorithm 2 (Алгоритм безопасного хеширования) — это набор криптографических хэш-функций, что ставит перед собой задачу шифровать данные. Этот алгоритм — не что-то абстрактное, а имеет реальное применение в современном и привычном для нас мире: протоколы секьюрной передачи данных TLS, SSH, PGP — все до одного базируются на этом алгоритме. Просто имейте это в виду;

Sha 2, или Secure Hash Algorithm 2 (Алгоритм безопасного хеширования) — это набор криптографических хэш-функций, что ставит перед собой задачу шифровать данные. Этот алгоритм — не что-то абстрактное, а имеет реальное применение в современном и привычном для нас мире: протоколы секьюрной передачи данных TLS, SSH, PGP — все до одного базируются на этом алгоритме. Просто имейте это в виду;- Sha 256, в свою очередь — это одна из хэш-функций, что использует алгоритм SHA 2. Словосочетание «хэш-функция» означает кусок программного кода, что преобразует любой формат входящей информации в набор букв и цифр фиксированной длины.

К примеру, мы хотим зашифровать послание со всеми имеющимися паролями на нашем компьютере. Мы складываем все наши данные в текстовый документ, и отправляем их на переработку алгоритму SHA-2. Он пропускает весь наш массив паролей через свои 6 хэш-функций, среди которых и SHA-256, и на выходе мы получаем зашифрованное послание, точнее, его слепок — строка фиксированной длины, наподобие следующей: «c4fa20bkfb0q14fs0ls».

Принцип работы прост и понятен — наши поздравления, теперь и вы сможете удивить своими познания своих знакомых. Для тех же, кому поданного базиса оказалось недостаточно, предлагаем рассмотреть ещё несколько важных вопросов.

Уязвимость SHA 256: хэш-функции для продвинутых

Ещё во времена, когда о Биткоине не было ни слуху ни духу (2002-2003), двое учёных, Меркл и Дамгард, придумали революционный на тот момент подход в криптографии: алгоритм, что отлично шифровал данные, и был устойчив к коллизиям. Коллизии (англ. collision — столкновение, конфликтная ситуация) — это не что иное, как конфликт в работе хэш-функций, и возникает он из-за равенства значений на разных блоках информации. В далеком 2002 году никто бы и подумать не мог о том, что когда-то на основе хэш-функций будет функционировать «цифровая валюта», что никак не связана с физическим миром вещей.

Замечательный вопрос. Всё дело в том, что когда возникает коллизия, это не есть хорошо, ведь означает не что иное, как дискредитацию уникальности. Почему? Разберём на примере.

Возьмём к примеру хорошо знакомые всем смарт-контракты. Для того, чтобы они выполняли своё предназначение, заложенный в них программный код должен выполнять проверку на подлинность исходной и конечной информации, дабы заказчик и выполняющий получили обещанные результаты: заказчик — готовую работу, исполнитель — оплату за нее. Криптографические функции, вроде sha-256, должны генерировать уникальных хэш — свидетельство об уникальности контента или информации, а также её принадлежность к чему-то конкретному.

Таким образом, информация получает свой уникальный слепок, что по-научному называется «цифровой подписью». Если алгоритм не устойчив к коллизиям, то подделать цифровую подпись, найдя повторяющиеся слепки, окажется реальной задачей.

Требования алгоритма SHA 2

Данный алгоритм имеет 4, так скажем, требования. Точнее, 4 ключевых закона, по которым определяется его «чистота» работы:

- Остаток от хэш-функции должен меняться при изменении исходных данных. Если же остаток (хэш) не будет меняться в зависимости от оригинала, значит функции хеширования работают некорректно.

- Каждый образ (слепок) должен быть уникальным. Вероятность их совпадения крайне мала, хотя и существует. SHA 2 является довольно надёжным алгоритмом, поэтому проблем на этом этапе не возникает (защита от коллизий).

- Функции хеширования должны быть однонаправленными. Это означает, что с исходными данными можно работать лишь в одном направлении: шифровать, перемешивать, рассеивать биты информации. Расшифровать же эти данные, используя обратный алгоритм, не получится.

- И последнее требование — подбор необходимого хэш-значения (ключа) должен быть очень сложным. Именно таким образом исключается возможность подделки данных.

Майнинг и SHA 256: применение и эффективность

Интересный факт — майнинг является ключевым моментом в безопасности сети Bitcoin. Кто бы мог подумать!

Как известно, майнеры «вылавливают» транзакции из пула памяти, «склеивая» их, вместе с комиссией, в один блок. Затем блок подвергается процессу многократного хеширования, чтобы уж совсем тяжело было его добыть. Когда же подходящее значение найдено, блок считается готовым к склеиванию, и попадает в конец блокчейна. По сути, хэш-функции придают каждому новому блоку дополнительные слои «сложности», чтобы ни одна компания или организация не смогла взять под контроль весь процесс майнинга одной монеты.

Ведь если вы «нашли» один блок, не факт, что он будет добавлен в блокчейн — существует вероятность того, что в это самое время кто-то другой также добыл его. А это, в свою очередь, означает лишь то, что необходимо склеить ещё один блок — становится всё сложнее и сложнее, не так ли?

SHA 2 считается довольно простым алгоритмом, не требующим значительных вычислительных мощностей на ранних стадиях. Понятно, что с каждым днём стоимость майнинга возрастает, ведь каждый последующий блок содержит в себе информацию о всех предыдущих транзакциях.

Криптовалюта на основе SHA 2

Майнинг криптовалюты на данном алгоритме — актуальная тема даже в 2018. Ниже подан список криптовалют, что используют SHA-2 и по сей день:

- Auroracoin (AUR);

- Bitcoin (BTC);

- Bitcoin Cash (BCH);

- Bitcoin Gold (BTG);

- Digibyte (DGB);

- Tron (TRX);

- Litecoin Cash (LCC);

К слову, существуют ресурсы для вычисления прибыли по майнингу исключительно на sha-256, к примеру: coinwars.

Дело близится к концу

Криптографические алгоритмы сегодня правят балом в мире цифровых валют — Сатоши был бы неимоверно счастлив. И хотя алгоритму sha ещё есть куда расти, майнеры, все как один, уверены в одном — завтра тоже будет что майнить. А трейдеры потешно чешут руки, ведь новые монеты означают новые инвестиции

SHA-256 — хэш-функция, используется в том числе в алгоритме хэширования протокола блокчейн. Это однонаправленная функция для получения цифровых отпечатков определенной неизменной длины из входных данных. Размер — 256 бит, 32 байт (или 64 символа). Так, слово «солнце», захэшированное с помощью SHA-256, выглядит так: 0b4c39822aabe575b88f2741ea5b37b4741af8b4bfdcb5e6ed3c00e0e921a524. Если мы попробуем изменить что-то в слове, например, размер хотя бы одной буквы или ее значение, то поменяется хэш — строчка, полученная нами.

С английского SHA расшифровывается как Secure Hash Algorithm — безопасный алгоритм хеширования. И это действительно так. Он появился раньше биткоина — аж в 2002 году. А создатель алгоритма — Агентство национальной безопасности США. В Америке можно пользоваться SHA-256 для защиты сведений, составляющих государственную тайну.

Принцип действия

SHA-256 разбивает поступающую информацию по 512 бит или 64 байта, потом смешивает ее и генерирует 256-битный хэш-код (отсюда и часть названия). Получившийся хэш необратим. Это значит, что невозможно каким-либо способом вычислить исходные данные. Это одно из свойств хэширования в принципе.

Хэширование можно представить в виде цепочки команд.

- «and» («И») — побитовая операция;

- «shr» — сдвиг значения на желаемое количество бит вправо;

- «rots» — то же, что и «shr», но сдвиг при этом циклический;

- «||» (конкатенация) — соединение, в основном, строк;

- «xor» — исключающее «ИЛИ»;

- «+» — сложение.

Простые шаги, не правда ли? Такая простота и обеспечила появление «асиков» для SHA-256. Это специальные устройства, существующие для решения определенной задачи. Они быстрее и продуктивнее видеокарт и процессоров, с помощью которых добывают биткоины.

Итак, весь процесс сводится к тому, чтобы разделить данные на равномерные группы, сжать их в одностороннем порядке и получить хэш-код — строчку с такими зашифрованными данными. Это быстро, это безопасно, а появление коллизий (одинаковых хэш-кодов) почти не случается.

SHA-256 и биткоин

Задача майнера — вычислить следующий блок в блокчейне, соответствующий всем требованиям и значениям. Когда такое происходит, блок занимает свое место с системе, а майнер получает биткоины. Но задачу максимально усложняет хэширование, которое сжимает данные обо всех операциях (и их времени в том числе) до строчки. Выходит, что для получения криптовалюты надо перебрать множество хэшей, найти среди них единственный верный.

Эта же система делает блокчейн защищенным и децентрализованным.

Итак, SHA-256 представляет из себя криптографическую функцию хеширования, которую разработали в Америке сотрудники Агентства Национальной Безопасности (АНБ).

Хеш-функция SHA-256 является однонаправленной функцией алгоритма SHA-2 (Secure Hash Algorithm Version 2). Основное применение — защита информации.

Общее описание алгоритма SHA-2

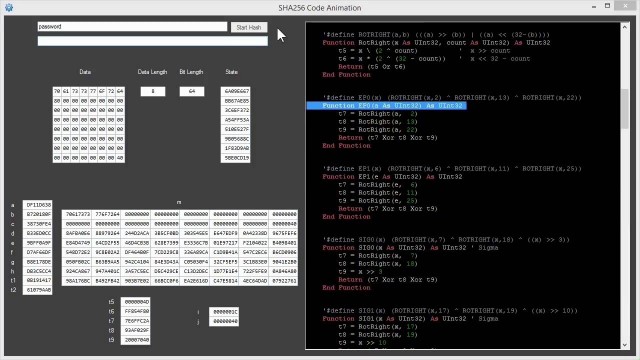

На рисунке ниже приведена схема 1 итерации алгоритма SHA-2.

В основе хеш-функции лежит структура Меркла-Дамгарда, согласно которой исходное значение после дополнения разбивается на блоки, а каждый блок в свою очередь на 16 слов.

Каждый блок сообщения пропускается алгоритмом через цикл с 80 или 64 интерациями, или раундами. На каждом раунде задается функция преобразования из входящих в состав блока слов. Два слова из сообщения преобразуются этой функцией. Полученные результаты суммируются, а в результате получается значение хеш-функции. Для обработки следующего блока используются результаты обработки предыдущего блока. Независимо друг от друга блоки обрабатывать нельзя.

В работе алгоритма SHA-2 используются битовые операции:

- || — конкатенация — операция склеивания объектов линейной структуры, строк

- + — операция сложение

- and (&, &&) — побитовая операция «И»

- xor — операция, исключающая «ИЛИ»

- shr (shift right) — логический сдвиг вправо

- rots (rotate right) — циклический сдвиг вправо

Технические характеристики хеш-функции SHA-256

- Длина дайджеста сообщения (бит) — 256

- Длина внутреннего состояния (бит) — 256 (8х32)

- Длина блока (бит) — 512

- Максимальная длина сообщения (бит) — 264-1

- Длина слова (бит) — 32

- Количество интераций в цикле — 64

- Скорость (MiB/s) — 139

Псевдокод хеш-функции SHA-256

Для любителей сломать себе мозг и для более глубокого понимания хеш-функции SHA-256 читайте информацию под спойлером.

Пример хеширования

Вот пример использования функции хеширования SHA-256. Результатом хеширования фразы «Bitcoin is the most popular cryptocurrency» будет выражение: 6810abc7 27b7e113 c8aa73f6 15bdb2ba adb1aa9c f30e177c 16c4df1a 82caf226

При малейшем изменении текста сообщения, результат хеширования изменяется кардинально. Это являетя следствием «лавинного эффекта» — важного криптографического свойства для шифрования.

Стоит изменить в вышеуказанном примере первую букву «B» на маленькую «b», получим следующий результат:

aa5415b4 cf0808fe 04457075 f5749564 9b45ca3a be9e9d11 bbb9fdae eab233ee

Криптоанализ алгоритма SHA-256

Криптоанализ — наука о способах и методах дешифрования зашифрованных данных без использования специального ключа.

Криптоанализ алгоритма SHA-2 проводился многими исследователями начиная с 2003 года — тогда не были найдены какие-либо уязвимости.

Но уже в 2008 году результатом исследования индийских ученых были опубликованы найденные коллизии для 22 итераций SHA-512 и SHA-256. Чуть позже в сентябре того же года был предоставлен метод создания коллизий для усеченного алгоритма SHA-2 (21 итерация), а позднее для 31 итерации хеш-функции SHA-256 и для 27 итераций SHA-512.

При криптоанализе хеш-функций проверяется устойчивость алгоритма как минимум к двум видам атак:

1. Нахождение коллизий — одинаковый хеш при разных входных параметрах. От устойчивости к этому виду атак зависит безопасность цифровой подписи с применением текущего алгоритма.

2. Нахождение прообраза — расшифровка исходного сообщения по его хешу. Устойчивость к этому виду атак обеспечивает безопасность хранения хешей аутентификационных паролей.

Разработчики алгоритма SHA-2 приняли решение, что новый алгоритм SHA-3 будет работать совершенно по иному принципу. Таким образом в октябре 2012 года в качестве SHA-3 был утвержден алгоритм Keccak.

Применение и сертификация хеширования SHA-256

Законом США допускается применение SHA-256 и других схожих хеш-функций в некоторых федеральных приложениях для защиты информации в рамках других алгоритмов и протоколов, не имеющих грифа «Секретно». Так же допускается применение SHA-2 частными и коммерческими организациями.

Вот мы и добрались до платежной системы Bitcoin, где используется хеш-функция SHA-256 для выпуска новой валюты. В данном случае выпуск новой валюты Биткоинов осуществляется поиском строк по их заданной структуре хеша SHA-256.

Сертификация SHA-2, необходимая для использования в специальных приложениях, проводится в рамках процедуры Cryptographic Module Validation Program (CMVP).

На ноябрь 2008 года сертификации было подвергнуто более 250 вариаций алгоритма SHA-2, в 4 из которых можно производить операции с сообщениями, длиной в битах не кратной 8.

Основная работа этой хэш-функции заключается в превращении (или хэшировании) набора элементов данных в значение фиксированной длины. Это значение длины будет сравниваться с копиями исходных данных, без возможности извлечения этих исходных данных. Это официальное объяснение, выложенное в Википедии, замечательное и научно-обоснованное, но вот только я, например, не говорю на таком языке. И уверен, что большинство из вас тоже. А посему, позвольте мне объяснить значение этого «феномена», по-нашему, по-простому.

Как мы все знаем, при майнинге SHA-256 монет, мы решаем поставленную задачу при помощи процессора CPU или GPU. Процессы преобразования отображаются в интерфейсе программы, предназначенной для майнинга, например, в виде строки «Accepted 0aef41a3b». Значение 0aef41a3b — это и есть хэш. Он представляет собой кусок данных для раскодирования, которому соответствует полученный хэш-код. Если еще проще, то это короткая строка расшифрованных данных, тогда как основной кусок (или блок) данных состоит из нескольких тысяч, если не миллионов, подобных строк.

Это также объясняет то, почему вам обычно нужно решить множество задач, прежде чем удастся отыскать нужный блок вашей монеты. У вас имеется один шанс на тысячу, десять тысяч, сто тысяч или даже миллион решений того, что раскодированная строка будет иметь ТОЧНОЕ значение, необходимое для разблокировки, или это будут мои данные (или блока). Это похоже на игру в лотерею, но с машинами, которые могут выполнять вычисление выигрышной комбинации быстрее и лучше, чем любой из нас.

Вы считаете, что для решения задач, связанных с хэшированием при использовании протокола SHA-256, вам потребуется мощное аппаратное обеспечение? В этом есть определенный смысл. Чем больше используется вычислительной мощности, тем лучше, так как увеличиваются шансы на добычу монет. Но имейте в виду, что вы не единственный, кто занимается майнингом. Есть люди, которые располагают более производительным аппаратным обеспечением. Не расстраивайтесь, у вас есть все шансы на выигрыш. Это похоже на игру в лотерею, вы никогда не знаете, когда повезет!

Теперь вернемся к алгоритму SHA-256. Криптовалюта — это не единичный пример, где используется SHA-256. Есть несколько протоколов, о которых вы, скорее всего, слышали и которые работают по схожему алгоритму. Это протоколы SSL, SSH, PGP и многие другие. Каждый раз, когда вы заходите на защищенный веб-сайт с помощью сертификата SSL, используется SHA-256. Бьюсь об заклад, вы не задумывались об этом, не так ли? Все мы узнаем что-то новое со временем!

Итак, давайте поговорим о протоколе SHA-256! У вас наверняка есть биткоин, который является самой известной альтернативной валютой на сегодняшний день. Но это не повод останавливаться на достигнутом. В последнее время наблюдается всплеск новых SHA-256 монет: Zetacoin, Ocoin, Tekcoin и др. Но мы также не можем забывать про те монеты, которые были запущены ранее, например, NameCoin и т.д.

Итак, хеширование – это процесс превращения входящего набора данных произвольного объема в исходящую цифровую строку. Это превращение осуществляется по заранее разработанному алгоритму, а исходящая строка полностью уникальна, и служит неким «отпечатком» входящего массива. Именно эту строку и называют хеш-суммой, хеш-кодом или просто хешем. А алгоритм превращения – это хеш-функция.

Приведем пример. Мы можем «скормить» хеш-функции, скажем, текст романа в стихах А. С. Пушкина «Евгений Онегин», и получим на выходе шестнадцатеричный код приблизительно такого вида: c8ca7865a9b924590dcc54a6f117659b. Обратно «развернуть» этот код и превратить его в «Евгения Онегина», конечно же, нельзя. Но стоит только в поэме поменять один-единственный знак, даже просто добавить один пробел, как результирующий хеш преобразится до неузнаваемости. Объем тоже никак не влияет на длину хеш-кода. Так, можно подать на вход функции один символ «а», и на выходе получится точно такой же набор псевдослучайных символов ровно такой же длины.

Теперь подробнее о том, зачем это нужно, и какие по ходу дела возникают сложности. Все интересующиеся темой знают, что майнинг криптовалют на протоколе SHA-256 может осуществляться посредством мощностей центрального процессора, графической карты или специализированного ASIC-устройства. Собственно, в разрезе Биткойна, первый способ уже совершенно не актуален, а майнинг видеокартами доживает свои последние времена. Слишком значительно возросла сложность вычислений, и полумеры уже не подходят.

В интерфейсе программного обеспечения для майнинга процессы преобразования блоков в хеш-суммы отображаются в виде лаконичной строки вида «Accepted 0aef59a3b». Блок может состоять из тысяч или даже сотен тысяч подобных строк, но только одна может служить той самой «подписью» блока, в поиске которой и заключается суть майнинга.

Поиск правильного хеша осуществляется простым перебором результатов решения огромного числа задач. В алгоритме SHA-256 «правильность» хеша определяется количеством нулей в начале хеш-суммы. Вероятность узнать такой хеш-код путем определенных алгоритмом вычислений ничтожно мала – один шанс на миллионы решений. Точная вероятность определяется текущим уровнем сложности в децентрализованной системе конкретной криптовалюты.

Примечательный факт. С алгоритмом SHA-256 каждый из нас неоднократно имел дело, сам того не подозревая, даже безотносительно майнинга криптовалют. Речь о сертификате безопасности SSL, которым защищены очень многие веб-сайты. При посещении такого сайта вы автоматически взаимодействуете с SHA-256, на котором построена работа SSL.

Особенности протокола SHA-256

Для начала немного истории. Изначально алгоритм шифрования SHA-256, вернее, его прототип, был придуман в стенах «зловещего» АНБ (Агентства национальной безопасности США) в теперь уже далеком 2002 году. Уже через пару месяцев он был видоизменен и официально представлен Национальным метрологическим университетом на федеральном уровне. Через два года вышла его вторая, усовершенствованная версия.

Последующие три года Агентство работало над улучшением алгоритма и в конце концов издало патент на его вторую редакцию. Это было сделано под лицензией Royalty-free, что и дало возможность применять новейшую технологию в «мирных» целях.

В конечном счете SHA-256 лег в основу создания первой в мире криптовалюты – Bitcoin. При этом протокол задействуется дважды для повышения защиты.

При проведении вычислений в рамках майнинга в системе Bitcoin признаком пригодности получаемого хеш-кода является число нулей в начале строки. По состоянию на конец 17-го, начало 18-го годов количество требуемых начальных нулей равно 17 (+/-). Вероятность обнаружения такого кода составляет приблизительно 1 к 1.4*1020. Это чудовищно малое число, не поддающееся осмыслению и сравнимое с вероятностью отыскать песчинку определенной формы на всех песчаных пляжах нашей планеты. Вот почему майнинг Биткойна требует таких огромных вычислительных мощностей и столько электроэнергии.

Не существует какого-либо способа оптимизировать поиск «правильного» хеша. В протоколе SHA-256 хеш-функция, принимая блок данных, выдает на выходе совершенно непредсказуемое значение. Поэтому нужна итерация (повторение) за итерацией, пока подходящий код не будет найден, еще раз подчеркнем – абсолютно случайным образом.

Теперь мы вынуждены немного «подгрузить» читателя сложной технической информацией, иначе наш рассказ о SHA-256 будет неполным. Если совсем ничего не понятно – просто переходите к следующему разделу статьи.

Работа протокола подразумевает разбиение информации на фрагменты по 512 бит каждый (или 64 байта, что то же самое, так как 1 байт = 8 бит). Затем происходит криптографическое «перемешивание» по заложенной в алгоритме схеме, и на выходе издается хеш-код размером в 256 бит. Операция хеширования производится в 64 итерации, что относительно немного, особенно на фоне новых появившихся криптографических алгоритмов.

Основные технические параметры SHA-256 следующие:

- Размер блока: 64 байт;

- Максимальная длина сообщения: 33 байт;

- Размер результирующего хеш-кода: 32 байт;

- Количество повторений в одном раунде: 64;

- Максимальная скорость: около 140 MiB/s (мебибайт в секунду).

В своей работе алгоритм использует известную методику Меркла-Дамгарда, которая подразумевает разделение начального показателя на блоки сразу после внесения изменений. Блоки, в свою очередь, делятся на 16 слов каждый.

Массив данных проходит через раунд из 64 повторений. Каждое из них запускает процесс хеширования слов, составляющих блок. Пары слов обрабатываются функцией, после чего полученные результаты складываются, и получается корректный хеш-код. Каждый следующий блок вычисляется на основе значения предыдущего. Это безразрывный процесс – вычислять блоки отдельно друг от друга невозможно.

Эволюция SHA-256

Чтобы осознать криптографическую ценность данного алгоритма, снова обратимся к истории. Всерьез испытывать его на прочность начали практически сразу после создания – в 2003 году. Делом занимались профессионалы, но никаких уязвимостей или ошибок найдено не было.

Прошло целых пять лет, когда в 2008 году индийские эксперты все-таки смогли выявить коллизии для целых 22 итераций. Через несколько месяцев упорной работы было предложено успешное решение проблемы.

В ходе анализа работы функциональной части алгоритма тестировалась его устойчивость к двум видам возможных способов обрушения защиты:

- через прообраз: имеется в виду обратное дешифрование изначального сообщения на основе только хеш-строки;

- через обнаружение коллизий: здесь подразумеваются совпадение исходящих данных при условии различия входящих сообщений. То есть, входящие блоки разные, а исходящий хеш одинаков – такого быть не должно.

После того как первая версия SHA-256 провалила испытания по второму признаку, разработчики решили создавать новый механизм шифрования, основанный на кардинально иных принципах. Что и было сделано – в 2012 году был представлен протокол нового поколения, полностью лишенных вышеописанных недостатков.

Недостатки алгоритма

То, что разработчикам удалось исправить собственные ошибки, отнюдь не значит, что SHA-256 им получилось довести до совершенства. Протокол избавился от явных уязвимостей, но его «родные» недостатки остались.

Применение SHA-256 в качестве основы Биткойна стало возможным не в последнюю очередь благодаря тому, что само законодательство США лояльно относилось к этому протоколу. Его разрешалось применять для защиты данных в некоторых госпрограммах, а также допускалось использование в коммерческой сфере.

Отсюда и проистекает ирония судьбы – протокол создавался для одних целей, а наиболее широкое применение нашел в совершенно других. И для тех, первых целей он был более чем эффективным и целесообразным. А вот, для криптовалют оказался слишком простым. Шутка ли, когда в том же Китае уже существуют даже не фермы, а целые «заводы», забитые асик-майнерами.

Каждая итерация в рамках алгоритма выглядит довольно примитивно – элементарная двоичная операция плюс 32-разрядное сложение. Именно поэтому асики на SHA-256 появились столь молниеносно, умножив на ноль все надежды «домашних» майнеров, располагающих только процессором и парочкой видеокарт.

Времена и условия сильно меняются, и протоколу SHA-256 уверенно наступают на пятки другие, более совершенные решения. Тот же Scrypt в процессе вычислений фиксирует сначала 1024 разных хеш-строк, и только после этого проводит сложение и получает окончательный результат. Это несоизмеримо более сложная схема с высочайшими показателями защиты и безопасности криптовалюты.

Алгоритм шифрования SHA-256 считался вполне эффективны и надежным до тех пор, пока не начался бум на криптовалюты. На сегодняшний день становится ясно, что на фоне новых решений он уже выглядит довольно слабо. Настолько, что это дало возможность создать специальные устройства, «заточенные» строго на его обход. Это и есть те самые ASIC-майнеры, которые фактически уничтожили майнинг на центральных процессорах и уже добивают майнинг на видеокартах.

Казалось бы, ничего плохого в этом нет – здоровая конкуренция ведь. Но на самом деле использование асиков довольно ощутимо централизует криптовалюту, тем самым нивелируя саму ее идею. Этот факт не мог не подтолкнуть талантливых энтузиастов к созданию новых, более совершенных алгоритмов хеширования. И они не заставили себя ждать.

Протокол SHA-256 на нынешний момент занимает львиную долю рынка криптовалют, но новые альтернативы его уже сейчас уверенно теснят. Например, вторая по популярности и «дороговизне» крипта – Ethereum использует протокол Ethash, который раньше назывался Dagger. Протокол настолько хорош, что Ethereum по сей день держит максимальную децентрализацию, и ASIC-майнеров для его добычи до сих пор не существует в природе. Возможно, именно Ethash придет на смену явно морально устаревшему SHA-256.

Одним из первых альтернативных алгоритмов стал Scrypt, на котором основана одна из самых популярных альткоинов – Litecoin. Это гораздо более продвинутое решение, которое уже не дает асикам таких бесспорных преимуществ. Тем не менее, сверхприбыли от майнинга заставили специалистов Поднебесной вложить массу усилий в разработку технологических решений под Scrypt, и асики на этом протоколе все-таки появились.

Если рассматривать майнинг с позиции обывателя, не искушенного в технических нюансах, то никакой разницы между алгоритмами Scrypt и SHA-256 он не почувствует. Асики на обоих протоколах выглядят почти одинаково, потребляют приблизительно столько же электроэнергии и совершенно одинаково завывают вентиляторами. Другое дело – курсы криптовалют, которые эти самые асики добывают, но это уже совсем другая история.